- Cum scanez o rețea cu nmap?

- Care este comanda utilizată pentru scanarea porturilor de către nmap?

- Care este comanda Nmap utilizată?

- De ce folosim comanda Nmap?

- Scanarea Nmap este ilegală?

- Ce este instrumentul nikto?

- Cum scanez porturile deschise din rețeaua mea?

- Cum utilizează hackerii porturile deschise?

- Cum pot vedea ce porturi sunt deschise?

- Cum rulați scripturile implicite?

- Cum citesc rezultatele Nmap?

- Care este diferența dintre nmap și wireshark?

Cum scanez o rețea cu nmap?

Găsiți dispozitive conectate la rețeaua dvs. cu nmap

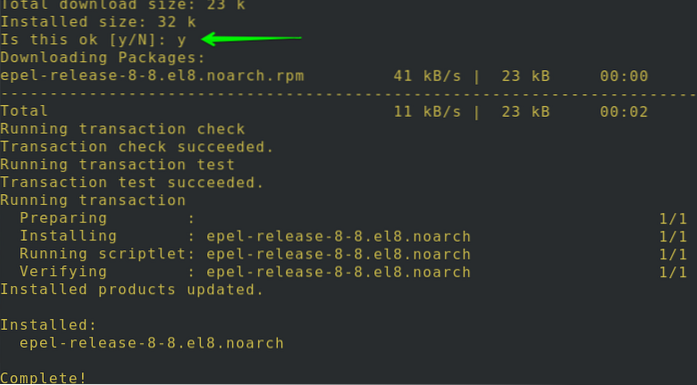

- Pasul 1: Deschideți linia de comandă Ubuntu. ...

- Pasul 2: Instalați instrumentul de scanare a rețelei Nmap. ...

- Pasul 3: obțineți gama IP / masca de subrețea a rețelei dvs. ...

- Pasul 4: Scanați rețeaua pentru dispozitivele conectate cu Nmap. ...

- Pasul 5: Ieșiți din terminal.

Care este comanda utilizată pentru scanarea porturilor de către nmap?

Dacă se primește SYN / ACK, înseamnă că portul este deschis și puteți deschide o conexiune TCP. Cu toate acestea, o scanare stealth nu finalizează niciodată strângerea de mână în trei direcții, ceea ce face dificilă determinarea sistemului de scanare a țintei. Puteți utiliza comanda „-sS” pentru a efectua o scanare stealth.

Care este comanda Nmap utilizată?

Nmap este acum unul dintre instrumentele de bază utilizate de administratorii de rețea pentru a-și mapa rețelele. Programul poate fi folosit pentru a găsi gazde live într-o rețea, pentru a efectua scanarea porturilor, ping sweeps, detectarea sistemului de operare și detectarea versiunilor.

De ce folosim comanda Nmap?

Nmap, prescurtarea pentru Network Mapper, este un instrument open-source gratuit pentru scanarea vulnerabilităților și descoperirea rețelei. Administratorii de rețea folosesc Nmap pentru a identifica ce dispozitive rulează pe sistemele lor, descoperind gazde disponibile și serviciile pe care le oferă, găsind porturi deschise și detectând riscurile de securitate.

Scanarea Nmap este ilegală?

Utilizarea Nmap nu este tocmai un act ilegal, deoarece nicio lege federală din Statele Unite nu interzice în mod explicit scanarea porturilor. Utilizarea eficientă a Nmap vă poate proteja rețeaua de sistem de intruși. Cu toate acestea, scanarea porturilor neaprobate, indiferent de motiv, vă poate face să fiți închis, concediat, descalificat sau chiar interzis de ISP-ul dvs.

Ce este instrumentul nikto?

Nikto este un software gratuit de scanare a vulnerabilităților din linia de comandă care scanează serverele web pentru a găsi fișiere / CGI periculoase, software de server învechit și alte probleme. Efectuează verificări specifice generice și de tip server. De asemenea, captează și imprimă orice cookie-uri primite.

Cum scanez porturile deschise din rețeaua mea?

3 moduri de a vă verifica rețeaua pentru porturi deschise

- Utilizați un scaner de porturi online pentru a testa perimetrul rețelei. ...

- Utilizați un scaner de porturi locale pentru a găsi porturi deschise pe dispozitivele dvs. de rețea. ...

- Fă-o în mod vechi, din linia de comandă.

Cum utilizează hackerii porturile deschise?

Hackerii (sau crackerii) rău intenționați („pălărie neagră”) folosesc în mod obișnuit software-ul de scanare a porturilor pentru a găsi ce porturi sunt „deschise” (nefiltrate) într-un computer dat și dacă un serviciu real ascultă sau nu pe acel port. Aceștia pot apoi să încerce să exploateze potențialele vulnerabilități în orice servicii pe care le găsesc.

Cum pot vedea ce porturi sunt deschise?

Verificați Porturile deschise cu nmap

Dacă este disponibil, nmap ar trebui să fie primul dvs. instrument atunci când vine vorba de scanarea porturilor. Pe lângă scanarea porturilor, nmap poate detecta și adresa Mac, tipul de sistem de operare, versiunile de nucleu și multe altele. -ST îi spune nmap să scaneze porturile TCP și -p- să scaneze toate porturile 65535.

Cum rulați scripturile implicite?

Pentru a efectua o scanare cu majoritatea scripturilor implicite, utilizați semnalizatorul -sC sau alternativ utilizați --script = implicit așa cum se arată.

Cum citesc rezultatele Nmap?

Caseta combinată derulantă din partea de sus a filei vă permite să selectați scanarea de afișat. Butonul „Detalii” afișează o fereastră care afișează informații diverse despre scanare, cum ar fi marcajele de timp, opțiunile din linia de comandă și numărul versiunii Nmap utilizate.

Care este diferența dintre nmap și wireshark?

Ambele instrumente foarte utile, Nmap vă permite să scanați un obiect pentru a asculta porturi, să descoperiți servicii într-o rețea și multe altele. Wireshark vă permite să înregistrați traficul de rețea și să-l analizați. Ambele folosesc winpcap pentru a funcționa pe Windows.

Linuxteaching

Linuxteaching